¡Hola! hoy vamos hablar de la «delgada línea» que existe en la administración de SAP Analytics Cloud (SAC) que entiendo que siempre tendremos que saber, no digo ser un experto en Administración SAC pero si que saber varios puntos que tendremos que tener presentes en cualquier proyecto con SAC / BW4 / Datasphere o S/4. La administración del sistema y como configurar usuarios, rol, permisos etc, cada día es mas necesario y tiene que estar presente desde el primer momento en el proyecto que vayamos a realizar. En este post nos centramos mas con SAC pero creo que nos puede dar una idea para cualquier sistema. Continuamos ??

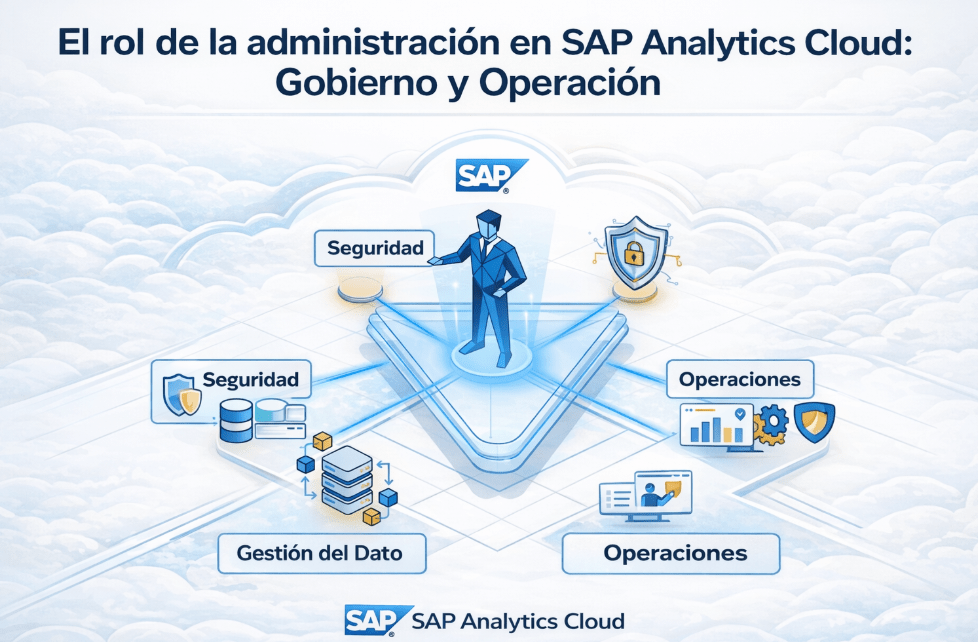

La administración de SAC ha dejado de ser un conjunto de tareas que hacíamos de manera reactivas para convertirse en una disciplina estratégica. Hoy, el rol del administrador ha ido cambiando para pasar de ser un simple «operador» que responde a incidencias, al «arquitecto» que diseña y construye un modelo de gobierno robusto y escalable. Este cambio de enfoque es fundamental para cualquier empresa que aspire a tomar decisiones basadas en datos.

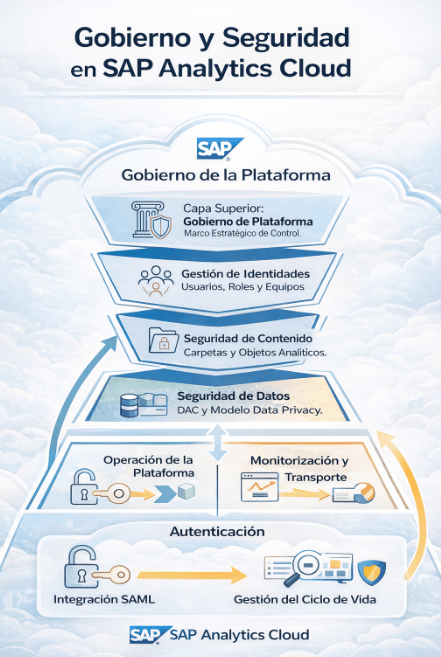

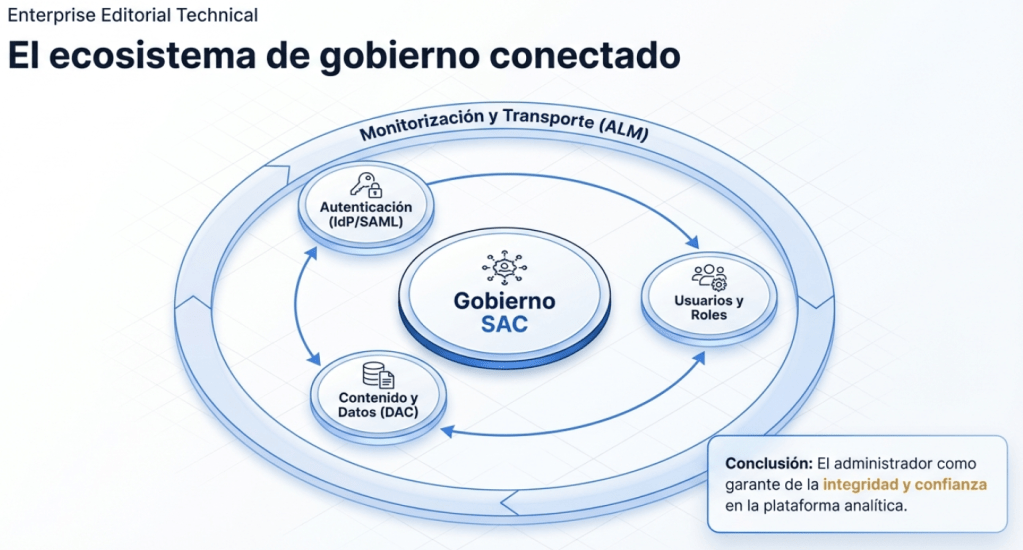

Para que tengamos un modelo de gobierno sólido podríamos decir que se sostiene sobre cuatro pilares fundamentales, organizados en áreas como Seguridad, Gestión del Dato y Operaciones. Estos pilares son: la Seguridad, que define quién accede a qué; la Monitorización, que vela por la salud del sistema; el Ciclo de Vida (ALM), que garantiza el movimiento ordenado del contenido; y la Auditoría, que proporciona la trazabilidad necesaria sobre las acciones críticas, algo que veremos reflejado en herramientas como el Activity Log. El objetivo final de entrelazar estos pilares no es otro que garantizar la confianza en el dato y la escalabilidad del sistema. Solo cuando los usuarios confían en la información que ven, y la plataforma puede crecer de forma controlada, se materializa el verdadero valor de la analítica.

Para que podamos construir esta confianza, debemos empezar por los cimientos. La seguridad no es un interruptor que se enciende o se apaga, sino una estructura que se construye en capas, cada una con un propósito específico y vital para el conjunto.

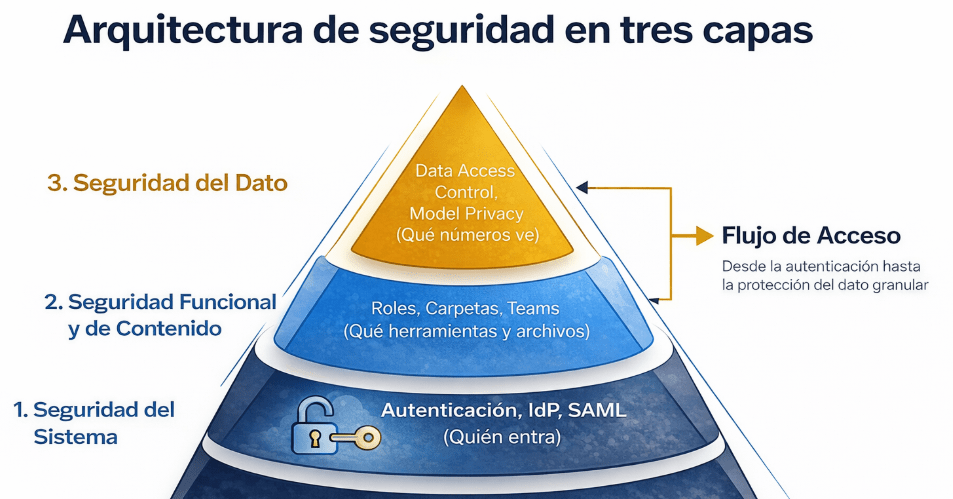

La Arquitectura de Seguridad en Tres Capas: Un Modelo Unificado

Cuando comenzamos aplicar políticas de seguridad de forma aislada es como construir un muro con ladrillos sueltos: frágil e ineficaz. Para gobernar el acceso en SAC de manera coherente y sostenible, es imprescindible adoptar una arquitectura estructurada. El modelo de tres capas es el enfoque fundamental que nos permite organizar la seguridad de forma lógica, desde el acceso más general hasta el control más granular.

Este modelo responde secuencialmente a tres preguntas clave que definen la experiencia de cualquier usuario en la plataforma:

- Seguridad del Sistema: ¿Quién puede entrar al sistema? Se centra en la autenticación y la gestión de la identidad.

- Seguridad Funcional y de Contenido: ¿Qué herramientas y archivos puede usar? Controla el acceso a las funcionalidades y al contenido (historias, modelos, etc.).

- Seguridad del Dato: ¿Qué números puede ver? Es la capa más granular, que filtra los datos a nivel de fila dentro de un mismo informe.

Analizar cada una de estas capas en detalle nos permitirá entender cómo se conectan para formar un blindaje completo y coherente. Empecemos por el principio, la puerta de entrada al sistema.

Capa 1: Seguridad del Sistema y Autenticación

La primera capa de seguridad es la que protege el perímetro de la plataforma. Define cómo se gestiona la identidad de los usuarios y, por tanto, cómo se les concede o deniega la entrada. En SAC, existen dos estrategias principales para gestionar la autenticación, y la elección entre una y otra tiene implicaciones directas en la escalabilidad y la experiencia de usuario.

- SAP ID Service (Default): Es la opción que nos viene por defecto. Funciona bien para entornos de prueba o despliegues muy pequeños, pero su naturaleza es aislada. Esto implica una gestión manual de contraseñas, sin posibilidad de Single Sign-On (SSO), lo que obliga a los usuarios a mantener una credencial más y al equipo de TI a gestionar un repositorio de identidades separado.

- Custom IdP (Enterprise): Entendemos que es la solución empresarial por excelencia. Permite integrar SAC con el proveedor de identidad (IdP) corporativo (como Azure AD, Okta, ADFS, etc.) a través del protocolo estándar SAML. Las ventajas son inmediatas y contundentes: SSO integrado, lo que significa que los usuarios acceden con sus credenciales corporativas habituales, y el cumplimiento de las políticas de seguridad de la empresa (complejidad de contraseñas, multifactor, etc.) se hereda automáticamente.

La integración con un IdP corporativo abre la puerta a un nivel superior de automatización mediante el mapeo de atributos SAML. Este mecanismo nos permite que el IdP envíe información adicional sobre el usuario (como su departamento, rol o país) en el momento del login. SAC puede interpretar estos atributos para asignar dinámicamente roles y equipos al usuario en tiempo real. Por ejemplo, se puede configurar una regla tan sencilla como potente: “Si el atributo ‘Departamento’ que llega del IdP es ‘Finanzas’, asignar automáticamente al usuario al equipo ‘Controllers’ y al rol ‘Planner’”. Esto reduce drásticamente la carga administrativa y asegura que los permisos estén siempre sincronizados con la estructura organizativa.

Una vez hemos verificado quién es el usuario y le hemos permitido la entrada, el siguiente paso lógico es definir qué puede hacer exactamente dentro de la plataforma.

Capa 2: Gestión Funcional y de Contenido

Con el usuario ya autenticado, la segunda capa de seguridad entra en juego para controlar dos aspectos cruciales: a qué funcionalidades de la plataforma tiene acceso y qué archivos (informes, modelos, etc.) puede ver o editar.

Definiendo Capacidades: Usuarios y Roles

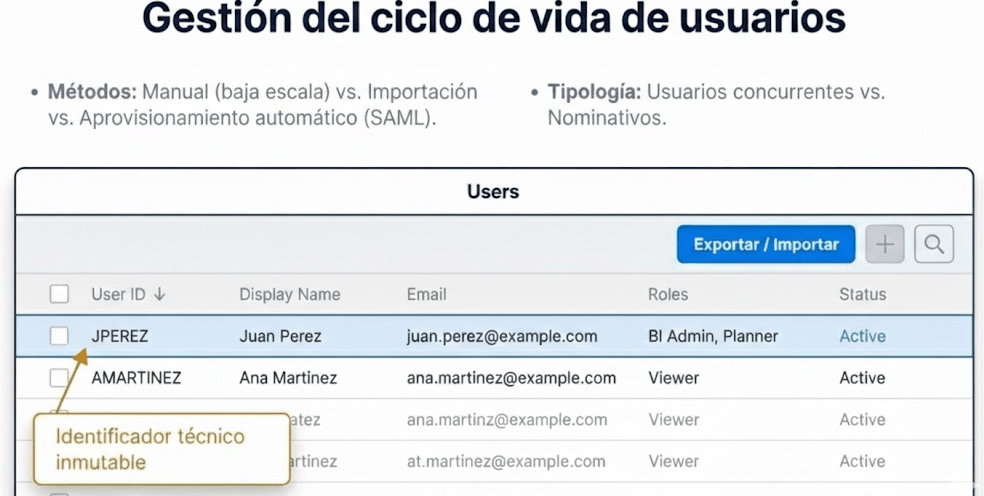

El primer paso es gestionar el ciclo de vida de los propios usuarios. Existen tres métodos principales, cada uno adecuado a una escala y necesidad diferente:

- Manual: Creación de usuarios uno a uno. Ideal para entornos muy pequeños o para añadir usuarios puntuales.

- Importación (fichero CSV): Permite la creación y actualización masiva de usuarios, útil para cargas iniciales o cambios planificados.

- Aprovisionamiento automático (vía SAML): El método más avanzado y escalable. Los usuarios se crean y actualizan automáticamente en su primer inicio de sesión basándose en los atributos del IdP, tal como vimos en la capa anterior.

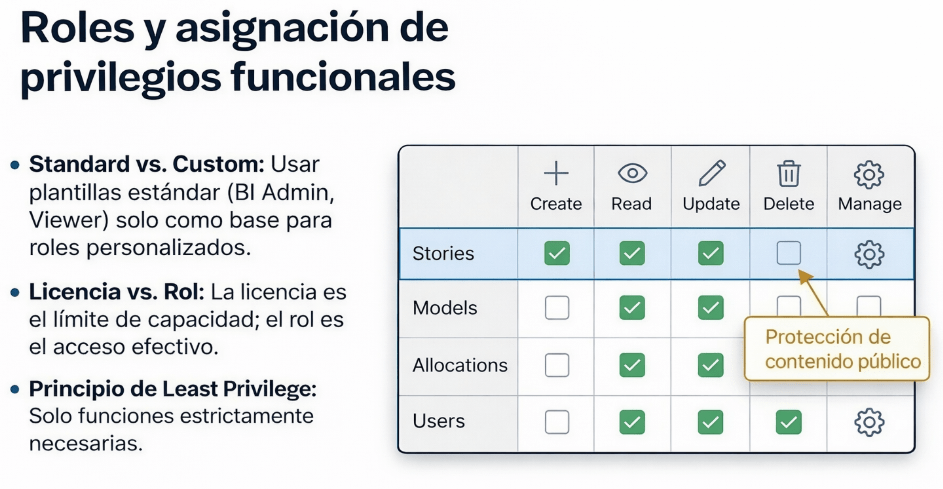

Una vez que el usuario existe en el sistema, sus capacidades se definen a través de los Roles. Un rol es, en esencia, un conjunto de permisos que determinan qué acciones puede realizar un usuario (crear historias, editar modelos, gestionar usuarios, etc.). Aunque SAC ofrece plantillas estándar (como BI Admin o Viewer) que son un buen punto de partida, la best practice es crear roles personalizados ajustados a las necesidades específicas de cada perfil de usuario.

Aquí es fundamental aplicar el Principio de Mínimo Privilegio: los usuarios solo deben tener acceso a las funciones estrictamente necesarias para desempeñar su trabajo. Otorgar permisos excesivos no solo es un riesgo de seguridad, sino que también puede confundir al usuario con una interfaz llena de opciones irrelevantes.

Es crucial entender también la distinción entre licencia y rol. La licencia (ej. Business Intelligence) define el límite máximo de capacidad que tiene un usuario, mientras que el rol define el acceso efectivo que se le concede dentro de ese límite. Un usuario puede tener una licencia de BI, pero si su rol solo le permite leer historias, no podrá crear contenido nuevo.

Organizando el Acceso: Seguridad de Contenido y Carpetas

Con los permisos funcionales definidos, necesitamos una forma de organizar quién puede acceder a qué contenido. La herramienta principal para lograr esto es la estructura de carpetas. Al igual que en un sistema de archivos, podemos crear una jerarquía de carpetas (públicas, por departamento, por proyecto) para almacenar historias, modelos y otros objetos de SAC.

La seguridad se aplica directamente sobre estas carpetas. Sin embargo, la práctica más recomendable y escalable es asignar permisos a Equipos en lugar de a usuarios individuales. Un equipo es simplemente un grupo de usuarios (ej. «Controllers», «Executives»). Intentar gestionar el acceso persona por persona es un camino directo hacia el caos administrativo. Es como intentar dar llaves individuales del edificio a cada empleado en lugar de darle una llave maestra al departamento de seguridad. Al compartir una carpeta con el equipo «Controllers», cualquier usuario que pertenezca a ese equipo heredará automáticamente los permisos. Si un nuevo controlador se une a la empresa, basta con añadirlo al equipo para que obtenga acceso a todo el contenido relevante, sin necesidad de modificar los permisos de cada carpeta individualmente. Este enfoque simplifica enormemente el mantenimiento y reduce el riesgo de errores.

A estas alturas, ya controlamos quién entra al sistema y qué herramientas y archivos puede utilizar. Pero nos falta la capa final, la más precisa y potente: asegurar los datos que residen dentro de los modelos.

Capa 3: Seguridad del Dato (Data Access Control)

Esta es la capa de seguridad más granular. Su objetivo es garantizar que, incluso trabajando sobre el mismo informe o modelo, cada usuario vea únicamente los datos que le corresponden. Un director regional de ventas de Europa no debería poder ver las cifras de Asia, aunque ambos utilicen exactamente el mismo informe de ventas globales.

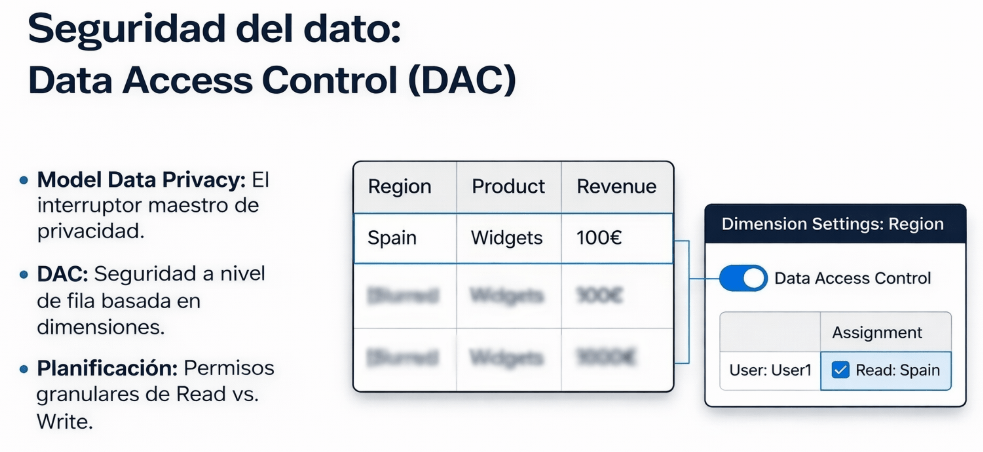

Este control se implementa a través del Data Access Control (DAC). El DAC funciona como una seguridad a nivel de fila que se configura directamente en el modelo de datos. Se basa en las dimensiones del modelo para filtrar la información. Por ejemplo, podemos crear una regla que vincule a cada usuario con los valores de la dimensión «Región» que tiene permitido ver.

Para que el DAC pueda funcionar, es imprescindible que la propiedad «Model Data Privacy» esté activada en la configuración del modelo. Este es el interruptor maestro que habilita la seguridad a nivel de fila.

Cuando un usuario intenta acceder a un dato, el sistema realiza una validación secuencial que es clave para diagnosticar problemas de acceso. Primero, comprueba el Rol del usuario (¿tiene permiso para ver datos de modelos?). Segundo, verifica los permisos de la Carpeta (¿tiene acceso al informe y al modelo?). Finalmente, aplica el Data Access Control (DAC). Para la resolución de conflictos, la regla es simple y estricta: una denegación explícita en cualquiera de estos pasos tiene prioridad y bloquea el acceso inmediatamente. Entender este flujo es fundamental para resolver por qué un usuario no ve los datos que espera.

Con el modelo de seguridad completo, desde la autenticación hasta el dato, podemos pasar a las operaciones que mantienen la plataforma viva y ordenada en el día a día.

Operaciones: Transporte de Contenido con Lifecycle Management (ALM)

Una plataforma analítica no es estática. El contenido (historias, modelos, conexiones) se crea y se prueba en un entorno de desarrollo antes de pasar a un entorno productivo donde lo consumen los usuarios de negocio. Gestionar este movimiento de forma segura, controlada y repetible es la misión del Application Lifecycle Management (ALM). Una estrategia robusta de ALM es, de hecho, un prerrequisito para cualquier enfoque serio de desarrollo ágil o DevOps en analítica, evitando el caos de los despliegues manuales en producción.

En SAC, disponemos de dos estrategias principales para transportar contenido entre entornos (tenants):

- Content Network: Es la solución moderna, integrada y recomendada por SAP. Funciona como una empresa de mudanzas profesional que empaqueta, etiqueta y rastrea todas tus cajas y sus dependencias, asegurando que nada se pierda por el camino. Su gran ventaja es la gestión automática de dependencias, que garantiza que todos los componentes necesarios (modelos, conexiones, etc.) viajan juntos, evitando errores en el entorno de destino.

- File Export (.tgz): Es una opción legacy. Equivale a hacer la mudanza tú mismo con cajas sin etiquetar. Consiste en exportar el contenido a un fichero comprimido (.tgz) e importarlo manualmente en el destino. Hoy en día, su uso se limita principalmente a la creación de backups o para mover contenido entre entornos que no están conectados entre sí.

Una vez que el contenido ha sido transportado y está operativo en producción, es vital tener visibilidad sobre lo que ocurre en la plataforma para garantizar su buen funcionamiento.

Operaciones: Monitorización y Salud del Sistema

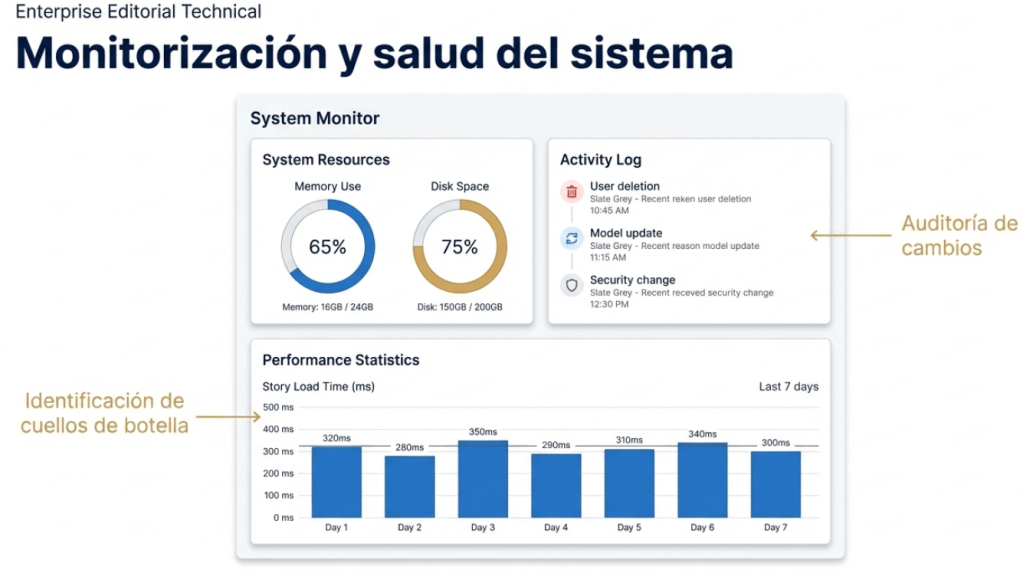

La monitorización no es una tarea opcional, sino una práctica esencial para cualquier administrador. Nos permite garantizar la estabilidad de la plataforma, identificar proactivamente cuellos de botella de rendimiento y auditar la actividad de los usuarios para cumplir con las normativas y políticas de seguridad.

SAP Analytics Cloud proporciona un conjunto de herramientas nativas para esta tarea:

- System Resources: Ofrece una vista rápida del consumo de recursos clave como la memoria y el espacio en disco, permitiendo anticipar problemas de capacidad.

- Activity Log: Es la herramienta de auditoría por excelencia. Registra eventos críticos como la eliminación de usuarios, cambios en modelos o modificaciones en la configuración de seguridad, proporcionando una trazabilidad completa y materializando el pilar de Auditoría que mencionamos al principio.

- Performance Statistics: Permite analizar los tiempos de carga de las historias y sus componentes. Es fundamental para identificar cuellos de botella y optimizar los informes que presentan un rendimiento deficiente.

Ahora, con todas las piezas sobre la mesa, es el momento de unirlas para componer la visión global del gobierno en SAC.

Visión Global: El Ecosistema de Gobierno Conectado

Llegados a este punto, es evidente que la autenticación, la gestión de usuarios y roles, la seguridad de contenido y datos, la monitorización y el transporte de contenido no son silos independientes. Son componentes interconectados de un único y coherente ecosistema de gobierno. Un cambio en la configuración del IdP (autenticación) puede afectar la asignación automática de roles, lo que a su vez determina el acceso a las carpetas y, en última instancia, los datos que un usuario ve en un informe transportado a producción y cuyo rendimiento estamos monitorizando.

La verdadera maestría en la administración de SAC reside en entender estas interdependencias. Se reafirma así la idea con la que comenzamos: el rol del administrador no es el de un simple operador, sino el de un arquitecto. Un arquitecto que diseña, construye y mantiene un sistema donde la integridad y la confianza no son un extra, sino el pilar fundamental que permite a toda la organización tomar mejores decisiones, con la certeza de que lo hacen sobre datos fiables, seguros y gobernados de principio a fin.

Espero que os sirva